Comme la consommation de technologie est importante dans tous les domaines dans lesquels nous nous déplaçons, le risque de vulnérabilité informatique est en constante augmentation. Ce n’est rien d’autre que la probabilité qu’un pirate informatique attaque des systèmes d’information et en même temps nos données personnelles.

C’est pourquoi, il faut être attentif à tous les risques auxquels nous sommes exposés et que bien des fois nous ne savons pas complètement. Dans cet article, nous parlerons de la vulnérabilité informatique et analyserons les différents types qui existent. Nous mentionnerons également les conséquences de ces attaques virtuelles.

Ne manquez aucun détail , car vous pouvez apprendre comment fonctionne un pirate informatique et quelle est la meilleure option pour y remédier.

Qu’est-ce qu’une vulnérabilité informatique?

Table des matières

Le résultat d’erreurs de programmation dans un système d’information est appelé vulnérabilité informatique. De cette façon, la disponibilité de l’accès, la confidentialité des données et des programmes que l’utilisateur a installés sur un appareil donné est menacée.

En raison de cette situation, un cyber-attaquant peut profiter de ce “trou informatique” , produit par une limitation technologique, pour pénétrer à distance dans l’ordinateur de l’utilisateur et causer des dommages intentionnels. Celles-ci peuvent aller de la copie du tampon à la perte de connexion de différentes ressources, à la fois matérielles et économiques.

Quels sont les types de vulnérabilités qui existent dans l’informatique et quelles sont les causes? ?

En raison du développement constant des logiciels, les faiblesses informatiques sont présentées en différents types, que nous expliquerons ci-dessous:

Low gravity

C’est la vulnérabilité qui affecte le moins le système d’information de notre ordinateur ou de notre mobile. La façon de le résoudre est très simple et nous n’aurons pas de problèmes pour réduire le risque , c’est la situation que moins peuvent profiter d’un pirate. Habituellement, ces risques sont causés par des logiciels publicitaires ou espions qui collectent des informations pour des publicités ou des choses simples.

Risque moyen

Il est également généré par des fichiers mis en cache et qui génèrent un risque légèrement plus important que le précédent. Étant donné que ceux-ci parviennent à réduire certaines des configurations présentées par l’équipement de l’utilisateur . La solution sera donnée avec un audit, car elle peut éliminer le danger sans complications majeures.

Vulnérabilité de grande importance

À ce stade, nous parlons d’un risque visant en particulier l’intégrité des informations et des données de l’utilisateur, car il entraîne une perte de confidentialité. Pour éliminer le risque, le travail doit être beaucoup plus précis et dans certains cas, tous les systèmes informatiques devront être réinstallés.

Indice de vulnérabilité critique

Si nous avons cette classification, c’est parce que nos équipements et données personnelles sont traités par des intrus sans pouvoir en avoir le contrôle. Il se développe généralement comme un ver et attaque tout l’environnement informatique, car il est exécuté automatiquement.

Cela peut avoir des conséquences très négatives sur l’ensemble du réseau. Dans ces cas, il est nécessaire de formater les ordinateurs, de réinstaller les systèmes d’exploitation et de refaire un audit approfondi pour vérifier que les risques d’attaques ont été éliminés.

Risques de vulnérabilité À quel point sont-ils dangereux pour les utilisateurs?

Comme nous l’avons vu jusqu’à présent, la vulnérabilité informatique est causée par les trous qui existent dans le développement de logiciels. Il est utilisé par les attaquants qui parviennent à pénétrer dans les systèmes pour effectuer différentes actions, qui varient en fonction du danger qu’elles génèrent dans l’équipement de l’utilisateur.

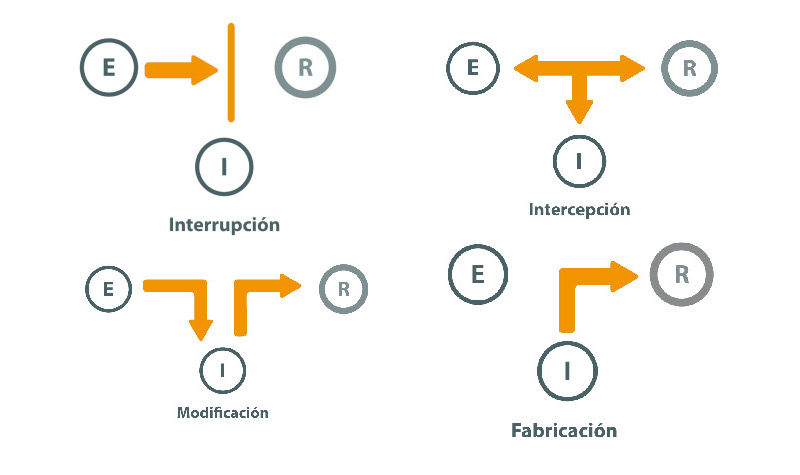

De cette façon, nous pouvons dire qu’il existe différents types d’attaques , qui seront classées en fonction du rôle du pirate et quelle est la qualité avec laquelle il arrive (ou non) les informations au destinataire.

Un risque d’interruption se produit lorsque les données transmises par l’expéditeur au destinataire sont interrompues par l’intrus, mais ne les modifie pas et garantit qu’elles n’atteignent pas leur destination. Un exemple de cela pourrait être lorsque des applications sont supprimées de notre ordinateur ou de notre téléphone mobile sans autorisation appropriée.

Un peu plus complexe est lorsque l’interception des informations émises se produit. C’est-à-dire que, dans le chemin des paquets de données vers le récepteur, l’intrus prend connaissance de toutes les informations envoyées. Il ne le modifie pas, donc personne ne remarque une telle situation. C’est l’un des risques les plus difficiles à détecter.

Lorsque le pirate décide de modifier les informations envoyées au destinataire, une altération du logiciel ou la suppression de données peut se produire afin qu’elles fonctionnent d’une manière différente. S’il est vrai que la détection dans ce cas est beaucoup plus simple que d’autres, il faut aussi mentionner qu’elle est plus complexe pour pouvoir détecter l’endroit où le flux de données est intercepté et modifié.

Enfin, le plus dangereux des risques demeure. Cela se produit lorsque l’attaquant usurpe l’identité ou fabrique des éléments dans un système d’information , tels qu’une adresse IP, une adresse e-mail ou tout autre élément qui ressemble à des sites officiels. Dans ces cas, l’utilisateur reçoit en toute confiance des informations complètement fausses.

Conseils pour les empêcher de tirer parti des vulnérabilités vos données

Comme vous l’avez peut-être remarqué, il est inévitable que ces vulnérabilités informatiques existent, car elles dépassent le contrôle des utilisateurs. Cela se produit car ceux-ci sont générés lors du développement avec des erreurs du logiciel utilisé dans les appareils.

Par conséquent, ce que nous pouvons faire est de réduire cette “passerelle” de pirates avec des actions qui sont à notre portée. Pour cette raison, nous vous montrerons comment vous empêcherez les intrus d’attaquer votre système informatique. Commençons!

Mise à jour antivirus

Beaucoup de gens pensent que juste en téléchargeant un programme d’eux, ils ont déjà leurs ordinateurs contrôlés et à l’abri de tout risque de cyberattaque. Malheureusement, ce n’est pas le cas, car les virus ou programmes malveillants sont des programmes qui sont stockés, en particulier dans le dossier des fichiers temporaires, et de nouveaux développements apparaissent chaque mois, . Ainsi, les entreprises, propriétaires de ces antivirus, optimisent de nouveaux protocoles pour la détection des fichiers malveillants les plus modernes.

Pour tout cela, il est nécessaire de toujours disposer de la dernière mise à jour antivirus et de “faire fonctionner” au moins une fois par semaine ou lorsque nous avons saisi des pages ou des sites Web qui peuvent sembler dangereux .

Système d’exploitation mis à jour

Comme avec l’antivirus, le système d’exploitation, à la fois Windows et le reste, a une configuration de défense contre les virus et les menaces. De cette façon, il est nécessaire d’activer l’option “Protection en temps réel” ainsi que la “Protection basée sur le cloud” .

Pour cela, nous devons aller dans le menu Windows et choisir la deuxième option appelée “Protection contre les virus et les menaces” . Il est important de garder ce point à l’esprit, car le système d’exploitation est l’un des programmes qui présente le plus de vulnérabilités informatiques, il est donc nécessaire de toujours obtenir les “correctifs” ou les correctifs conçus par les ingénieurs de nos équipements. .

Paramètres de messagerie

Ceci est une autre excellente passerelle vers les pirates . Étant donné que l’un des moyens par lesquels les intrus accèdent à notre équipement est la tromperie ou l’envoi de faux courriels , où ils nous persuadent d’appuyer sur certains liens pour accéder à des promesses ou à des récompenses irréelles. Sur cette question, vous devez être très prudent et ne pas ouvrir d’avis de personnes que nous ne connaissons pas ou qui nous offrent directement un message peu clair.

Si nous voulons avoir un e-mail mis à jour, il est pratique d’avoir les “plates-formes les plus connues” , car celles-ci offrent la possibilité de diviser les e-mails en spam et e-mails malveillants , de ceux qui sont vraiment les plus importants. Ce travail peut être effectué grâce à la grande base de données dont ils disposent et aux avis des utilisateurs.

Nous devons être prudents avec les pages Web dans lesquelles nous naviguons. En effet, les cyber-attaquants cherchent constamment à entrer dans nos équipes via des sites Web impopulaires ou “similaires à d’autres originaux” (par exemple, une banque ou un magasin reconnu). ) qui masquent certaines informations ou ne sont pas claires.

Pour détecter plusieurs fois des sites malveillants, nous devons lire le protocole de sécurité dont ils disposent sur l’URL . Il est préférable d’accéder à tous ceux qui ont un certificat de sécurité et qui ont https. Bien que ce ne soit pas une garantie absolue, cela contribuera à améliorer notre protection.

Téléchargement de fichiers inconnus

Lorsque vous téléchargez des applications ou des programmes pour votre ordinateur ou appareil mobile, essayez de le faire à partir de sites reconnus par de nombreux utilisateurs et évitez d’accéder à des magasins d’applications autres que Google ou Apple .

>

S’il est vrai que les fichiers au format torrent peuvent être téléchargés facilement, il est nécessaire d’être très prudent lorsque vous traitez avec uTorrent ou des sites similaires .

Puisque “descendre aveuglément” et accepter le téléchargement d’un fichier uniquement par son nom, nous ne connaissons pas le contenu tant que nous ne l’avons pas sur notre ordinateur. Pour effectuer cette tâche, il sera nécessaire pour les utilisateurs qui ont un niveau avancé.